Siber güvenlik stratejilerini güçlendiren çözüm; SIEM ve Log Yönetimi ile minimum güvenlik riski

Büyük ölçekli işletmelerden KOBİ’lere her ölçekteki işletme, kurum, kuruluş ve organizasyon; dijital dönüşüm fırtınasında siber güvenliğini sağlamak, tehdit ve riskler oluşmadan önlem almak, siber saldırılar nedeniyle maddi, manevi zarara uğramamak, itibar ve para kaybını önlemek, rekabette güçlenmek ve sürdürülebilir olmak için ‘SIEM ve Log Yönetimi’ne ihtiyaç duyuyor. Siber güvenlik stratejilerini güçlendiren SIEM ve Log Yönetimi, güvenlik risklerini azaltmaya yardımcı olmada kritik önemde.

Dijital dönüşüm fırtınası yaşanan Veri Çağı’nda; büyük ölçekli işletmelerden KOBİ’lere her ölçekteki işletme, kurum, kuruluş ve organizasyon; siber güvenliğini sağlamak, tehdit ve riskler oluşmadan önlem almak, siber saldırılar nedeniyle maddi, manevi zarara uğramamak, itibar ve para kaybını önlemek, rekabette güçlenmek ve sürdürülebilir olmak için ‘SIEM ve Log Yönetimi’ne ihtiyaç duyuyor. 5651 İnternet Yasası ile loglamanın zorunlu olduğu işletmelerde Kişisel Verilerin Korunması Kanunu’na (KVKK) uyum için loglama da kaçınılmaz durumda. ‘SIEM ve Log Yönetimi’, veri güvenliği; iş sürekliliği, itibar yönetimi, rekabet avantajı, sürdürülebilirlik ve varlığını geleceğe taşıyabilmek için kritik önemde. Proaktif veri güvenliğiyle potansiyel siber saldırı tehditlerine karşı önceden önlem alınarak stratejiler geliştiriliyor. Güvenlik stratejilerini güçlendirmeye ve güvenlik risklerini azaltmaya yardımcı olan ‘SIEM ve Log Yönetimi’ çözümleri, güvenlik açıklarını tespit etmek, güvenlik olaylarını yönetmek ve şirketin genel güvenlik durumunu iyileştirmek için kritik bir role sahip.

Bir sosyal medya hesabının hacklenmesinden, büyük bir işletmenin veri kaybına uğramasına kadar birçok alanda veri ve dokümanların bir başkasının eline geçmesi, şirketlerin itibar, kar, verimlilik, para kaybetmesine yol açabiliyor. Güvenlik kaynaklı tehlikelerin önüne geçmek ve kullanıcılara daha emniyetli bir ortam sunmak için geliştirilen ‘log teknolojisi’ gerçekleştirilen tüm eylemleri kayıt altına alan ve erişimin yalnızca yetkili kişide olduğu bir yazılım. Bilgisayarın gerçekleştirdiği her etkinliğin kayıt altına alınması demek olan log, yapılan tüm işlemleri denetlemeyi, kritik durumlar ve tanımlanamayan eylemleri tespit etmeyi sağlıyor. Log kaydı, sürekli olarak tutuluyor, böylece sistem yöneticisi gerçekleşen her harekete erişebildiği gibi olası bir siber saldırı hissettiğinde gerekli önlemleri alabiliyor.

Bir sosyal medya hesabının hacklenmesinden, büyük bir işletmenin veri kaybına uğramasına kadar birçok alanda veri ve dokümanların bir başkasının eline geçmesi, şirketlerin itibar, kar, verimlilik, para kaybetmesine yol açabiliyor. Güvenlik kaynaklı tehlikelerin önüne geçmek ve kullanıcılara daha emniyetli bir ortam sunmak için geliştirilen ‘log teknolojisi’ gerçekleştirilen tüm eylemleri kayıt altına alan ve erişimin yalnızca yetkili kişide olduğu bir yazılım. Bilgisayarın gerçekleştirdiği her etkinliğin kayıt altına alınması demek olan log, yapılan tüm işlemleri denetlemeyi, kritik durumlar ve tanımlanamayan eylemleri tespit etmeyi sağlıyor. Log kaydı, sürekli olarak tutuluyor, böylece sistem yöneticisi gerçekleşen her harekete erişebildiği gibi olası bir siber saldırı hissettiğinde gerekli önlemleri alabiliyor.

Devletler sanal mecralardan yürütülen işlerin ve anlaşmaların güvenliği için log kaydı tutmayı zorunlu kılıyor. Türkiye’de de her kurum ve kuruluş, dünyadaki diğer ülkelerde olduğu gibi log kaydı tutmak zorunda. İşletmeler de mevcut olan en az iki yıllık log kayıtlarını arşivlemekle yükümlü. Log aynı zamanda internet hizmeti sağlanılan ağın ve modemin güvenliği için de kullanılıyor. İnternet hizmeti alınan modemin güvenliği bu mecrada iş yapan herkes için çok önemli. Tanımlanamayan bir ağ ve IP adresiniz üzerinden gerçekleştirilen bir işlem uzun vadede başınıza işler açabiliyor. Sahip olunan IP adresi üzerinden gerçekleştirilen eylemlerin kontrolü de log ile sağlanabiliyor. Böylece, tüm olumsuzluklardan ve olası siber suç tehditlerinden korunuluyor. ‘SIEM ve Log Yönetimi’, firmanın, kişisel veya kurumsal internet sitesinin tüm işlemlerini kontrol altına almayı ve güvenliği sağlayan bir çözüm.

Devletler sanal mecralardan yürütülen işlerin ve anlaşmaların güvenliği için log kaydı tutmayı zorunlu kılıyor. Türkiye’de de her kurum ve kuruluş, dünyadaki diğer ülkelerde olduğu gibi log kaydı tutmak zorunda. İşletmeler de mevcut olan en az iki yıllık log kayıtlarını arşivlemekle yükümlü. Log aynı zamanda internet hizmeti sağlanılan ağın ve modemin güvenliği için de kullanılıyor. İnternet hizmeti alınan modemin güvenliği bu mecrada iş yapan herkes için çok önemli. Tanımlanamayan bir ağ ve IP adresiniz üzerinden gerçekleştirilen bir işlem uzun vadede başınıza işler açabiliyor. Sahip olunan IP adresi üzerinden gerçekleştirilen eylemlerin kontrolü de log ile sağlanabiliyor. Böylece, tüm olumsuzluklardan ve olası siber suç tehditlerinden korunuluyor. ‘SIEM ve Log Yönetimi’, firmanın, kişisel veya kurumsal internet sitesinin tüm işlemlerini kontrol altına almayı ve güvenliği sağlayan bir çözüm.

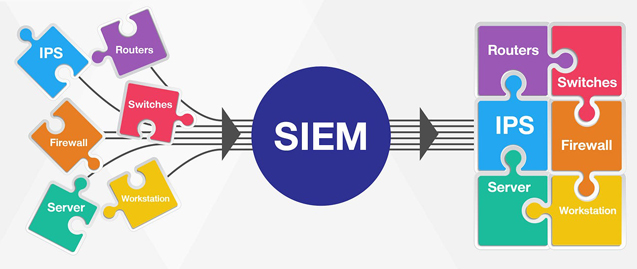

Log Yönetimi; Bilgi Güvenliği Yönetim Sistemi’nin (BGYS) önemli bir parçası. ISO 27001 Bilgi Güvenliği Yönetim Sistemi, COBIT (Control Objectives for Information and Related Technology-Bilgi ve İlgili Teknolojiler İçin Kontrol Hedefleri), FISMA (Federal Information Security Management Act-Federal Bilgi Güvenliği Yönetim Yasası-ABD Bilgi Güvenliği Federal Yasası), SOX (Sarbanes Oxley Yasası) gibi uluslararası standartlar, log yönetimini zorunlu hale getiriyor. Log yönetim sistemleriyle bu loglar toplanabiliyor fakat kurum, kuruluş ve şirketler için bu yeterli değil. Toplanan bu logların birbirleriyle ilişkilendirilmesi ve otomatik olarak analizlerinin yapılması gerekiyor ki tehdit ve zafiyetler tespit edilebilsin bu noktada karşımıza büyük önem taşıyan SIEM çözümleri çıkıyor. SIEM projeleri ile sistemin ürettiği logların kapsamlı bir şekilde toplanması, birleştirilmesi, saklanması ve doğru analizler gerçekleştirilmesi gibi adımlardan oluşan log yönetimi ise saldırının göstergelerini ve delillerini elde etmeyi sağlıyor. Günümüzde ise en dikkat çeken teknolojilerden biri ise; Bulut Tabanlı SIEM ve Log Yönetimi çözümleri. Gelişmiş Bulut SIEM ve Log Yönetimi Çözümleri, Yapay Zeka (Al) algoritmalarına dayalı güvenlik olaylarının otomatik analizi, otomatik olay yanıtı ve güvenlik düzenlemesi dahil olmak üzere otomasyon yetenekleri sunuyor.

Bağımsız gibi görünen olayları birbiriyle ve olayları verilerle ilişkilendiren ‘SIEM ve Log Yönetimi’, yöneticilere mail, SMS veya SNMP mesajlarıyla bildirim veya alarm; toplanan veri ve korealasyon sonuçlarını gerçek zamana yakın bir ölçüde güvenlik uzmanlarına sunan izleme paneli sağlıyor. Toplanan verinin analiz aşamalarını da kapsayan rapor üretiyor. Gerçek zamanlı raporlama ve güvenlik olayları analiziyle ağlara yönelik en son tehditleri tespit edebilme imkanı sunuyor.

Bağımsız gibi görünen olayları birbiriyle ve olayları verilerle ilişkilendiren ‘SIEM ve Log Yönetimi’, yöneticilere mail, SMS veya SNMP mesajlarıyla bildirim veya alarm; toplanan veri ve korealasyon sonuçlarını gerçek zamana yakın bir ölçüde güvenlik uzmanlarına sunan izleme paneli sağlıyor. Toplanan verinin analiz aşamalarını da kapsayan rapor üretiyor. Gerçek zamanlı raporlama ve güvenlik olayları analiziyle ağlara yönelik en son tehditleri tespit edebilme imkanı sunuyor.

Veri koruma harcamaları artacak

Veri koruma harcamaları artacak

Veeam Yazılım’ın Veeam Veri Koruma Trendleri Raporu 2024, fidye yazılımı ve siber saldırı tehditlerinin devam ettiği bir ortamda siber dayanıklılık elde etmek için kurumların %92’sinin 2024’te veri koruma harcamalarını artıracağını ortaya koyuyor. Şirketler siber saldırıları savuşturmak için daha fazla harcama yapacaklarını söylerken, BT liderleri kendilerini daha az korunmuş hissettiklerini ve kritik verileri kurtarma ve geri yükleme becerileri konusunda daha fazla endişe duyduklarını belirtti. Katılımcılar, siber saldırıların kesintilerin en önemli nedeni olmaya devam ettiğini ve kuruluşların büyük kurtarmalar için bulut kullanımına daha fazla önem vermelerine rağmen sadece küçük bir yüzdesinin küçük bir krizden bile bir haftadan kısa bir sürede kurtulabileceklerine inanıyor.

İş kesintilerinin 1 numaralı nedeni siber saldırılar: Veeam Veri Koruma Trendleri Raporu 2024’e göre; iş kesintilerinin 1 numaralı nedeni siber saldırılar. Fidye yazılımı bir ‘eğer’ değil ‘ne zaman’ meselesi olmaya devam ediyor: Kuruluşların %76’sı son 12 ayda en az 1 kez saldırıya uğradı. Bu sayı 2023’teki %85’lik orana göre azalmış olsa da %26’sı geçtiğimiz yıl en az 4 kez saldırıya uğradığını bildirdi. Hiç saldırıya uğramadığını düşünenlerden daha fazla kuruluş 3 ayda 1 saldırıya uğradı. Kurtarma hala büyük bir endişe kaynağı. Dijital dönüşüm siber saldırılar tarafından engelleniyor. Kuruluşların yalnızca %32’si küçük bir saldırı, kriz veya kesintiden 1 hafta içinde kurtulabileceklerine inanıyor. Veri koruma bütçesi artışları hızlanıyor. Veri koruma ve BT güvenliği daha entegre hale geliyor.

“Fidye yazılımlar iş sürekliliğine yönelik en büyük tehdit olmaya devam ediyor” diyen Veeam Kurumsal Strateji Başkan Yardımcısı Dave Russell,Rapor’da yer alan bulguların, siber uyanıklığın devam etmesi gerektiğinin ve her kurumun doğru koruma ve kurtarma yetkinliklerine sahip olmasının öneminin altını çizdiğini söylüyor.

“Fidye yazılımlar iş sürekliliğine yönelik en büyük tehdit olmaya devam ediyor” diyen Veeam Kurumsal Strateji Başkan Yardımcısı Dave Russell,Rapor’da yer alan bulguların, siber uyanıklığın devam etmesi gerektiğinin ve her kurumun doğru koruma ve kurtarma yetkinliklerine sahip olmasının öneminin altını çizdiğini söylüyor.

2023’te kuruluşların yarısından fazlası, verilere erişimlerini engelleyen bir siber saldırı yaşadı

BT karar vericisi ve 500 BT güvenlik karar vericisinin katıldığı Dell Technologies 2023 Küresel Veri Koruma Endeksi anketine göre, kuruluşların yarısından fazlası (%54), geçtiğimiz yıl verilere erişimlerinin engelleyen bir siber saldırı veya olay yaşadı. Kuruluşların %90’ı 2023’te belli bir seviyede BT kesintisi ile karşı karşıya kaldı. Dış güvenlik ihlalleri, bu kuruluşlardaki veri kaybı ve / veya sistem kesintilerinin arkasındaki birincil neden (%40). Siber saldırı yaşayanların yarısından fazlası (%55), saldırganların ilk sızma noktalarının kullanıcıların spam veya kimlik avı e-postalarına, kötü niyetli bağlantılara, ele geçirilmiş kullanıcı kimlik bilgilerine veya saldırıya uğramış mobil cihazlara tıklaması gibi nedenlerle dış kaynaklı olduğunu ifade ediyor.

BT kesintileri ortalama 2.61 milyon ABD dolarına mal oldu: Katılımcılar veri kaybına neden olan kesintilerin 2023’te ortalama 2.61 milyon ABD dolarına mal olduğunu, ortalama 26 saatlik planlanmamış kesinti süresine yol açtığını, ortalama 2.45 TB veri kaybıyla sonuçlandığını belirtiyor. Siber saldırılar ve ilgili olaylara ilişkin maliyetler de iki katına çıkarak 2022’de 660 bin ABD dolarından 2023’te 1.41 milyon ABD dolarına yükseldi.

Üretken Yapay Zeka ön planda: Üretken Yapay Zekâ (GenAI), savunmayı güçlendirmek için stratejik bir araç olarak ortaya çıkıyor ve ankete katılanların %52’si GenAI’yi entegre etmenin kuruluşlarına siber güvenlik konusunda bir avantaj sağlayacağını belirtiyor. Ancak GenAI’nin hem savunma amaçlı bir varlık hem de karmaşıklık kaynağı olarak çift yönlü doğasına ilişkin olarak katılımcıların %88’i, GenAI kullanımının büyük hacimlerde yeni veri üreteceği konusunda hemfikir. Yine aynı oranda katılımcı (%88), GenAI’nin belirli veri türlerinin değerini artıracağını kabul ediyor. Dell Technologies EMEA Servisleri Kıdemli Başkan Yardımcısı Dermot O’Connell, “Üretken Yapay Zekânın gelişmesi ve hibrit, çok bulutlu ortamlara doğru genişlemesi, kuruluşlar için siber dayanıklılığı ve etkili kurtarmayı ön plana çıkarıyor” diyor.

SIEM ve Log Yönetimi’nde trendler ve öne çıkan teknolojiler

SIEM ve Log Yönetimi’nde trendler ve öne çıkan teknolojiler

Yapay Zeka (Al), Makine Öğrenimi (Machine Learning), Yapay Zeka ve Makine Öğrenimi, SIEM ve Log Yönetimi, SIEM (Security Information and Event Management-Bilgi Güvenliği Tehdit ve Olay Yönetimi), Bulut SIEM (Cloud SIEM) / Hizmet Olarak SIEM (SIEM as a Service) / Bulut Tabanlı SIEM, Bulut SIEM Platformları, Alerting, Güvenlik Bilgileri Yönetimi (SIM), Güvenlik Olayı Yönetimi (SEM), Bulut Bilişim (Cloud) Teknolojileri, Bulut Tabanlı Çözümler, IoT (Nesnelerin İnterneti), IIoT (Endüstriyel Nesnelerin İnterneti) IoT ve OT Güvenliği Entegrasyonu, IoT Güvenliği Odaklanması, Log Teknolojisi, Log Kaydı, Aktif Cihaz Logları, Sistem Logları, Uygulama Loglar, Servis Logları, Log Yönetimi.

Büyük Veri (Big Data), Veri Koruma, Veri Güvenliği, DLP, Veri Sınıflandırma Hassas Veri Keşfi, Gelişmiş Veri Görselleştirme ve Raporlama, Gelişmiş Günlük Yönetimi ve Saklama Çözümleri, Kapsayıcı Analitik ve Analitiklerin Genişlemesi, Davranışsal Analiz ve Anomalilerin Tespiti, Gelişmiş Kullanıcı Analizi, Genişletilmiş Gerçek Zamanlı Analiz, Risk Değerlendirme, Ağ Güvenliği, Firewall, IDS (Intrusion Detection System- Saldırı Tespit Sistemleri), IPS (Intrusion Prevention System-Saldırı Önleme Sistemi), Mail ve Web Güvenliği, DNS Güvenliği, Paketler, Protokoller ve IP Adresleri, Kimlik ve Erişim Yönetimi, Kimlik Doğrulama 2FA (İkili Kimlik Doğrulama-İki Faktörlü Kimlik Doğrulama), Çok Faktörlü Kimlik Doğrulama, Kimlik ve Erişim Yönetimi (IAM), IAM Yönetimi, Parola ve Oturum Yönetimi.

Endpoint Security (Son Kullanıcı Güvenlik Sistemleri), Nihai Nokta Entegrasyonu, Uç Nokta Koruması ve Algılama Entegrasyonu, Dağıtık Çalışma Ortamlarına Uyum Sağlama, Güvenlik Olayı Otomasyonu ve Orkestrasyonu (SOAR-Security Orchestration Automation and Responce), Otomasyon ve Otomatik Yanıt, Güvenlikte İşbirliği ve Paylaşılan Tehdit İstihbaratı, DevOps ve Güvenlik Entegrasyonu, Otomasyon ve Olaylara Müdahale Çözümleri, Birleşik Tehdit İzleme ve Yanıt (UTM&R), Değişen Tehdit Manzarası ile İlgili Esneklik, Gizlilik ve Uyumluluk Odaklı Çözümler, Sıfır Güvenlik (Zero Trust) Modeli, Sıfır Gün (Zero Day) Tehditlerine Odaklanma,Tehdit Zekası Entegrasyonu, Bilgi Güvenliği İhlal Olaylarının İyileştirilmelerinin Yönetimi-İhlal Bildirimi, Tedarikçi İlişkilerinde Bilgi Güvenliği, KVKK, KVKK’ya Uyumluluk, KVKK GAP Analizi, Penetrasyon (Sızma) Testi, OSSTMM (The Open Source Security Testing Methodology Manual-Açık Kaynak Güvenlik Testi Metodolojisi), BlackBox Pentest (Siyah Kutu Penetrasyon Testi), WhiteBox Pentest (Beyaz Kutu Penetrasyon Testi), GreyBox Pentest (Gri Kutu Penetrasyon Testi), İç Sızma Testi, Ağ Sızma Testi, Fiziksel Sızma Testi, Web Uygulama Sızma Testi, KVKK Sızma Testi, Dış Ağ Güvenlik Testleri, İç Ağ Güvenlik Testleri, Web Uygulama Güvenlik Testleri, Kullanıcı ve Varlık Davranış Analizi, Varlık Yönetim Sistemleri Uygulaması, Atak Simülasyon.

Endpoint Security (Son Kullanıcı Güvenlik Sistemleri), Nihai Nokta Entegrasyonu, Uç Nokta Koruması ve Algılama Entegrasyonu, Dağıtık Çalışma Ortamlarına Uyum Sağlama, Güvenlik Olayı Otomasyonu ve Orkestrasyonu (SOAR-Security Orchestration Automation and Responce), Otomasyon ve Otomatik Yanıt, Güvenlikte İşbirliği ve Paylaşılan Tehdit İstihbaratı, DevOps ve Güvenlik Entegrasyonu, Otomasyon ve Olaylara Müdahale Çözümleri, Birleşik Tehdit İzleme ve Yanıt (UTM&R), Değişen Tehdit Manzarası ile İlgili Esneklik, Gizlilik ve Uyumluluk Odaklı Çözümler, Sıfır Güvenlik (Zero Trust) Modeli, Sıfır Gün (Zero Day) Tehditlerine Odaklanma,Tehdit Zekası Entegrasyonu, Bilgi Güvenliği İhlal Olaylarının İyileştirilmelerinin Yönetimi-İhlal Bildirimi, Tedarikçi İlişkilerinde Bilgi Güvenliği, KVKK, KVKK’ya Uyumluluk, KVKK GAP Analizi, Penetrasyon (Sızma) Testi, OSSTMM (The Open Source Security Testing Methodology Manual-Açık Kaynak Güvenlik Testi Metodolojisi), BlackBox Pentest (Siyah Kutu Penetrasyon Testi), WhiteBox Pentest (Beyaz Kutu Penetrasyon Testi), GreyBox Pentest (Gri Kutu Penetrasyon Testi), İç Sızma Testi, Ağ Sızma Testi, Fiziksel Sızma Testi, Web Uygulama Sızma Testi, KVKK Sızma Testi, Dış Ağ Güvenlik Testleri, İç Ağ Güvenlik Testleri, Web Uygulama Güvenlik Testleri, Kullanıcı ve Varlık Davranış Analizi, Varlık Yönetim Sistemleri Uygulaması, Atak Simülasyon.

SIEM ve Log Yönetimi nedir?

Log nedir?: ‘Log’, “Bilgisayarın gerçekleştirdiği her etkinliğin kayıt altına alınması. Gerçekleştirilen tüm işlemleri denetlemeyi, kritik durumlar ve tanımlanamayan eylemleri tespit etmeyi sağlıyor” diye tanımlanıyor. ‘Log izleme’nin tanımı ise şöyle: “Tüm kritik ağlar ve cihazları kapsayan bilişim sistemlerinin ürettiği olay kayıtlarının (loglarının) belirlenen kurallara göre analiz edilmesi.”

‘Log Yönetimi’ nedir? Logların kapsamlı bir şekilde toplanması, birleştirilmesi, orijinal haliyle saklanması, metin olarak analizi ve sunumu gibi adımlardan oluşan log yönetimi; saldırının göstergelerini ve delillerini elde etmeye olanak sağlıyor. Aynı zamanda saldırıların adli olarak incelenmesine de yardımcı olarak saldırının hangi kanallardan ne zaman gerçekleştirildiği, hangi protokollerin kullanıldığı ve atağın nereden start aldığı gibi önemli bilgileri elde etmeye yardımcı oluyor. Logların günlük olarak izlenmesi ve yüksek riskli olaylar için gerçek zamanlı alarmlar kurulması gerekiyor.

SIEM nedir?: SIEM (Security Information and Event Management-Bilgi Güvenliği Tehdit ve Olay Yönetimi); “Log izleme” demek. Sistemde bulunan tüm kritik ağlar ve cihazları kapsayan log yönetimi ve analizi; SIEM projesi olarak adlandırılıyor. SIEM, “Sistemin ürettiği olay kayıtlarının belirlenen kurallara göre analiz edilmesi” olarak tanımlanıyor. Daha gelişmiş bir sistem olarak görülen SIEM, log analizine göre daha ince detaylı yapılandırma ve raporlama seçenekleri sunuyor. SIEM’in en önemli özelliklerinden biri belirlenen politika ve kuralların yardımıyla bağımsız gibi görünen olaylar arasında anlamlı bağlantılar kurarak muhtemel saldırıları tespit etmeye yardımcı olan korelasyon tekniği. SIEM ürünleri çevre birimlerden uç kullanıcılara kadar sistemlerin ürettiği logları merkezi olarak toplayan, saklayan ve analiz eden sistemler.

SIEM ve Log Yönetimi’nin şirketlere faydaları

• Tehditlerin Erken Tespiti ve Hızlı Yanıt.

• Güvenlik Olaylarının Merkezi İzlenmesi ve Yönetimi.

• Gelişmiş Olay ve İnceleme Analizi.

• Verimli Soruşturma ve Denetim Yetenekleri.

• Uyum ve Düzenleyici Gereksinimlerinin karşılanması.

• Veri Analizi ve İş Zekası.

• Veri Koruma, Veri Bütünlüğü ve Gizlilik.

• Kurumsal Varlık ve Risk Yönetimi.

• Daha İyi İş Sürekliliği, Operasyonel Verimlilik, Kurumsal Performans ve Verimlilik Artışı ile Maliyet Azaltma.

• Otomasyon ve Orkestrasyon Yetenekleri.

• İş Sürekliliği ve Felaket Kurtarma Yetenekleri.

• Kurumsal İtibar, Müşteri Güveni, Reputasyon ve Marka Koruması.

• Müşteri Güveni, Sadakati, Memnuniyeti ve Rekabet Avantajı.

• Güvenlik Politikalarının ve Prosedürlerinin İyileştirilmesi.

• Yasal ve Hukuki Uyumluluk.